LAMA dla niesłyszących

13 września 2006, 15:50Studenci uczestniczący w projekcie badawczym w laboratorium oprogramowania IBM w Hursley w Anglii opracowali system komórkowy, który ułatwia osobom niesłyszącym komunikację w miejscach publicznych.

Lustereczko, powiedz przecie...

25 marca 2008, 18:07Różne firmy coraz częściej produkują lustra, które pokazują, jak ludzie będą wyglądać w przyszłości. Poszczególne warianty to starzenie się przy zdrowym trybie życia oraz scenariusze uwzględniające np. palenie czy nadmierne spożycie alkoholu.

Hakerzy wybierają IE oraz Readera

20 kwietnia 2010, 15:10Z najnowszego raportu Symanteka dowiadujemy się, że najczęściej atakowanymi programami są Adobe Reader, Flash oraz Internet Explorer. Jednocześnie poinformowano, że w 2009 roku liczba szkodliwego kodu wzrosła o 100% w porównaniu z rokiem poprzednim. Zidentyfikowano ponad 240 milionów nowych szkodliwch programów.

Google'a czeka sporo pracy

11 grudnia 2012, 18:09Jednym z mechanizmów, jakie Google dodał do Androida 4.2, było sprawdzanie instalowanych aplikacji pod kątem obecności w nich szkodliwego oprogramowania. Oprogramowanie porównuje program z bazą danych Google'a. Niestety, przeprowadzone testy wykazały, że mechanizm ten jest niezwykle zawodny.

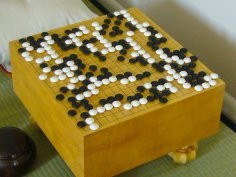

Kolejny tryumf sztucznej inteligencji

9 marca 2016, 13:21Google'owski system AlphaGo pokonał Lee Sedola, mistrza Go. Niedawno Lee Sedol przewidywał, że w bieżącym roku będzie jeszcze w stanie pokonać oprogramowanie. Jestem zaszokowany. Nie spodziewałem się, że przegram. Nie przewidziałem, że AlphaGo może grać perfekcyjnie - mówi zaskoczony Sedol.

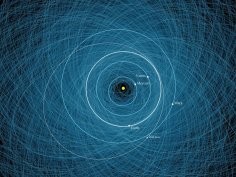

NASA uruchomiła nowoczesne narzędzie do oceny ryzyka uderzeń asteroid w Ziemię

7 grudnia 2021, 10:44NASA uruchomiła system monitoringu asteroid nowej generacji. Dzięki niemu Agencja lepiej będzie mogła ocenić zagrożenie, jakie dla naszej planety stwarzają poszczególne asteroidy. Obecnie znamy 27 744 asteroid bliskich Ziemi. Jest wśród nich 889 obiektów o średnicy przekraczającej 1 km i 9945 asteroid o średnicy ponad 140 metrów. Jednak w najbliższym czasie ich liczba znacznie się zwiększy

Konkurencja dla emotikonów

28 marca 2007, 08:04Naukowcy z Uniwersytetu w Pittsburghu stworzyli ciekawe oprogramowanie, które, jak sądzą, może stanowić konkurencję dla zwykłych emotikonów. Jak wyjaśnia Xin Li, Face Alive Icons wymaga wykonania tylko jednej fotografii własnej twarzy, najlepiej neutralnej. Użytkownik może wykorzystać zdjęcie zrobione aparatem wbudowanym w telefon komórkowy.

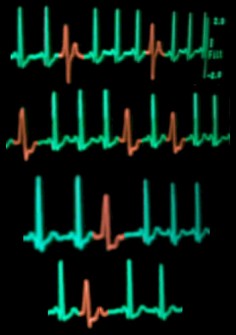

Otwartoźródłowe EKG

6 grudnia 2008, 11:55Niezależny programista planuje stworzenie 12-elektrodowego zestawu do elektrokardiografii (EKG) wraz z oprogramowaniem do jego obsługi. Marzeniem twórcy jest opracowanie technologii, którą będzie można w krajach nisko rozwiniętych.

Kartel narkotykowy rozprowadza pirackie oprogramowanie

4 lutego 2011, 12:56David Finn, jeden z głównych prawników Microsoftu powiedział podczas Global Congres on Combating Counterfeiting and Piracy, że czasami kupując pirackie oprogramowanie możemy przyczyniać się do finansowania najcięższych możliwych przestępstw.

FBI aresztowało inżyniera Microsoftu

21 marca 2014, 09:04W Seattle FBI aresztowało Aleksa Kibkalo, byłego inżyniera Microsoftu. Jak donosi Seattle Post Intelligencer, Kibkalo pracował w koncernie Gatesa przez siedem lat. W tym czasie miał wykraść tajemnice handlowe firmy, przechwalał się kradzieżą plików Windows 7 oraz wewnętrznego systemu chroniącego oprogramowanie przed piractwem